发布时间:2016-03-22 09:35:15 来源: 作者:

提到病毒,大家马上就会想到人类世界的病毒,这些病毒寄生在人体内,轻则损坏健康,如流感病毒;重则危害生命,如近期爆发的MERS病毒。同样,网络世界中也存在病毒,网络世界中的病毒是一种恶意代码,附着在应用程序或文件中,一般通过邮件或文件共享等协议进行传播。这些病毒具有破坏性、隐蔽性、传染性等特点,严重威胁主机系统和网络安全。可见,无论是人类世界的病毒还是网络世界的病毒,都需要有应对方法才能确保安全。

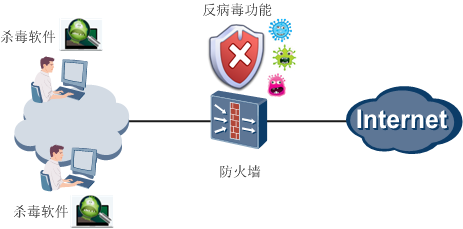

对于人类世界的病毒,我们可以通过药物来处理;对于网络世界的病毒,我们可以在主机上安装杀毒软件,也可以在防火墙上部署反病毒功能。防火墙上提供的反病毒特性和主机上的杀毒软件在功能上是互补和协作的关系,由于部署位置和病毒检测机制的不同,两者可以同时使用,更好地保障主机和网络的安全。

防火墙要想检测病毒,前提是必须能识别出报文中的文件。传统防火墙只关注报文的网络层信息,像我们在第一季技术贴中介绍过的NAT、IPSec等特性,无论是转换IP地址还是封装新的IP地址,都只是在网络层这个层面做文章。传统防火墙就好比是外科医生,检测深度有限,对报文应用层信息中携带的文件无能为力。

而对于NGFW来说,天生就拥有应用识别这一强大的基因,能够识别报文的应用层信息,这就为检测病毒打好了基础。NGFW更像是内科医生,深度检测使病毒无所遁形,正所谓“流量穿墙过,病毒不放行”。

病毒一般通过邮件或文件共享等协议进行传播,下面我们就来看看都有哪些文件传输协议:

解决了病毒载体的识别问题后,接下来就是如何判断一个文件是否为病毒文件,NGFW采用的是特征对比的方式。NGFW提取文件特征与病毒特征库中的特征进行匹配,如果特征一致,则认为该文件为病毒文件;如果特征不一致,则认为该文件为正常文件。病毒特征库中的特征是否全面、精准、有效,决定着病毒检测的效果。网络世界中,每天都在产生新的病毒,原有的病毒也会出现变种,所以必须定期更新特征库,才能够更好地保证网络安全。

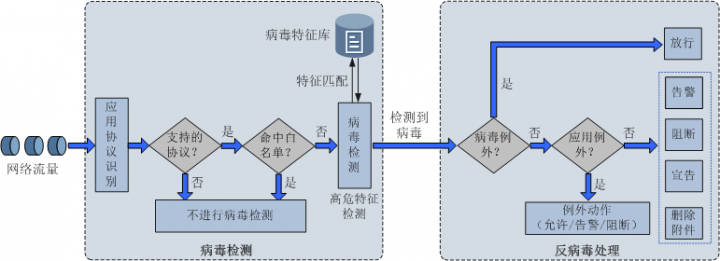

下面我们再来看看反病毒特性的内部处理流程。按理说,反病毒的处理流程应该很简单,发现病毒然后阻断病毒就可以了呀。但是,就像人生充满了意外一样,病毒的处理过程也包含很多例外的情况。比如,有时候不需要对某条流量检测病毒、有时候识别出来的文件并不是病毒,需要放行等等。我们要积极面对人生的意外,NGFW也要考虑各种例外情况。

处理流程的简要介绍如下:

1、经过应用协议识别后,流量已经显出真容,如果流量的类型属于上面介绍过的七种文件传输协议,进行下一环节处理;否则不进行病毒检测。

2、流量是否命中白名单(包括域名、URL、源/目的IP地址或IP地址段规则),如果没有命中,进行下一环节处理;如果命中,则不进行病毒检测。如果想对某个IP的流量不进行病毒检测,就可以把该IP地址添加到白名单中。

3、对流量中的文件进行病毒检测,将文件特征与病毒特征库中的特征进行匹配。检测病毒时,NGFW还支持高危特征(启发式)检测模式,即发现文件存在潜在风险,就认为该文件是病毒文件。该模式宁可错杀三千,绝不漏过一个,能够消除安全隐患,但会降低病毒检测的性能,且存在误报风险,一般情况下不建议开启。

4、检测到病毒后,NGFW会判断该病毒文件是否属于病毒例外,如果不属于病毒例外,进行下一环节处理;如果属于病毒例外,则直接放行。

5、接下来判断病毒文件的应用是否属于应用例外,这里的应用指的是承载于HTTP协议的一些应用,如网盘、云盘等,通过应用例外可以为应用配置不同于HTTP协议的处理动作。如果属于应用例外,按照应用例外定义的动作进行处理;如果不属于应用例外,则按照协议定义的动作进行处理。

协议及其支持的处理动作如下表所示。

|

协议 |

传输方向 |

动作 |

说明 |

|

FTP |

上传/下载 |

告警/阻断 |

告警:允许病毒文件通过 阻断:禁止病毒文件通过 宣告:允许病毒文件通过,但会在邮件正文中添加发现病毒的提示信息 删除附件:允许邮件通过,但会删除邮件中的附件并在邮件正文中添加提示信息 |

|

HTTP |

上传/下载 |

告警/阻断 |

|

|

SMTP |

上传 |

告警/宣告/删除附件 |

|

|

POP3 |

下载 |

告警/宣告/删除附件 |

|

|

IMAP |

上传/下载 |

告警 |

|

|

NFS |

上传/下载 |

告警 |

|

|

SMB |

上传/下载 |

告警/阻断 |

NGFW对不同协议支持的动作差异情况,这里再解释一下:

1、NFS协议只有告警动作,没有阻断动作,是因为阻断文件后,NFS文件系统变慢,用户体验很差,所以NGFW对NFS协议就只保留了告警动作。

2、SMTP和POP3协议没有阻断动作,是因为病毒检测应该只限于邮件中的附件,不能影响用户正常阅读邮件内容的权利,所以NGFW对SMTP和POP3协议没有做阻断动作,而是提供宣告或删除附件动作。

3、IMAP协议没有阻断动作,除了不能影响用户阅读邮件之外,还因为IMAP协议工作原理是连续收取所有邮件,如果一封邮件检测出病毒被阻断,将会影响后续邮件的接收。另外,IMAP协议也没有宣告和删除附件动作,是因为IMAP协议不同于SMTP和POP3协议,对于SMTP和POP3协议,NGFW可以通过代理方式运用小手段“篡改”邮件内容;而对于IMAP协议,修改邮件内容实现起来难度较大,所以NGFW就没有提供宣告和删除附件动作。

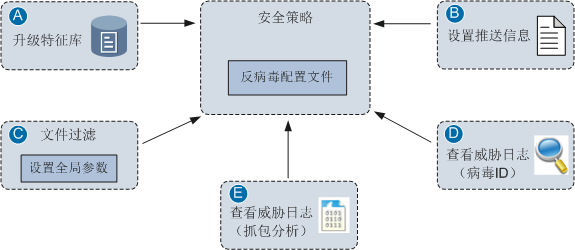

学习了反病毒特性的实现原理后,接下来我们介绍反病毒的配置。反病毒特性涉及多个功能模块,需要这些模块之间相互配合协作。

反病毒特性的主体配置是反病毒配置文件和安全策略。反病毒配置文件中定义了协议、传输方向和动作,以及病毒例外和应用例外;安全策略中定义了匹配条件(对哪些流量进行病毒检测)、动作(必须为允许),然后引用反病毒配置文件。其它几个功能模块的作用如下:

A 升级特征库可以提升病毒检测能力和检测效率,关于特征库升级的内容我们将在后续的贴子中介绍。

B 推送信息的设置将会影响邮件正文中添加的提示信息,NGFW提供了缺省的提示信息,也可以通过设置推送信息来定制个性化的信息。

C 文件过滤特性中的全局参数包括最大解压层数、最大解压文件大小等,合理设置这些参数将会提高病毒检测效率。文件过滤也是内容安全中的一个特性,我们将在后续贴子中介绍。

D 查看威胁日志,如果发现某个文件被误报为病毒文件,实际上该文件是安全的,此时可以将该病毒的ID填写到病毒例外中,后续NGFW再检测到这个文件时就会直接放行。

E 在反病毒配置文件中开启抓包功能后,可以在威胁日志中下载病毒数据包,进一步分析病毒特征。

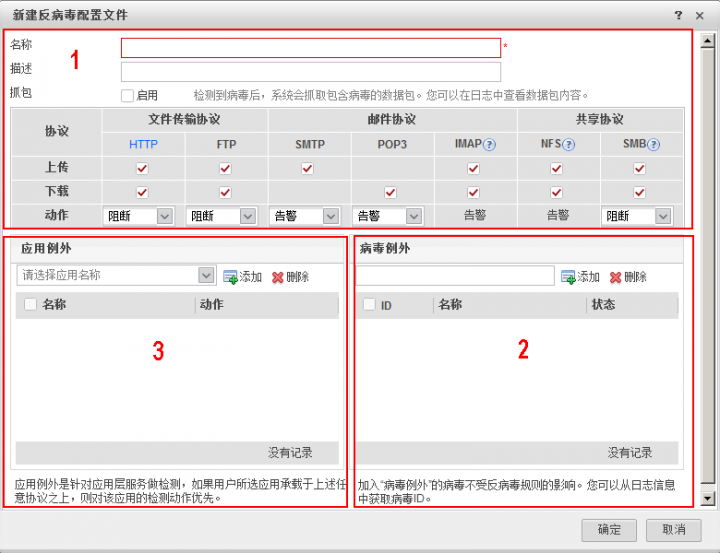

接下来我们看一下反病毒配置文件的配置界面(以USG6000 V100R001C30SPC100版本为例)。对于内容安全的一系列特性,我们一般采用Web界面来配置,因为Web界面直观便捷,不用记忆很多命令。使用Web界面无法配置的功能,才使用命令行来配置。

反病毒配置文件的配置界面分为3个区域,1是基本配置区域,在该区域中指定协议、传输方向和动作;2是病毒例外配置区域,在该区域中添加病毒ID;3是应用例外配置区域,在该区域中添加应用例外和动作。有一点需要注意,Web界面上不支持配置白名单,所以反病毒的白名单只能用命令行来配置。

公司简介

company profile

解决方案

solution

客户案例

Customer case

官方微信